- Bài viết

- 1,466

- Xu

- 137,156

Những nỗ lực này dường như đã không thành công nhưng lại xảy ra khi Mỹ và Việt Nam đang đàm phán một thỏa thuận mà Tổng thống Biden đã ký vào tháng trước tại Hà Nội.

Các đặc vụ của chính phủ Việt Nam đã cố cài phần mềm gián điệp vào điện thoại của các thành viên Quốc hội, các chuyên gia chính sách Mỹ và các nhà báo Mỹ trong năm nay trong một chiến dịch trắng trợn sử dụng các công cụ hack tiên tiến, theo kết quả điều tra kỹ thuật số các liên kết được đăng trên Twitter và các tài liệu được phát hiện bởi một loạt các hãng tin bao gồm The Washington Post.https://www.washingtonpost.com/technology/2023/10/09/vietnam-predator-hack-investigation/

Mục tiêu là hai trong số những tiếng nói về chính sách đối ngoại có ảnh hưởng nhất ở Capitol Hill: Chủ tịch Ủy ban Đối ngoại Michael McCaul (R-Tex.) và Thượng nghị sĩ Chris Murphy (D-Conn.), thành viên Ủy ban Đối ngoại và chủ tịch của tiểu ban của nó về Trung Đông. Ngoài ra, mục tiêu còn có các chuyên gia châu Á tại các cơ quan cố vấn của Washington và các nhà báo của CNN, bao gồm Jim Sciutto, nhà phân tích an ninh quốc gia chính của cơ quan này và hai phóng viên ở châu Á.

Vụ tấn công xảy ra khi các nhà ngoại giao Việt Nam và Mỹ đang đàm phán một thỏa thuận hợp tác lớn nhằm chống lại ảnh hưởng ngày càng tăng của Trung Quốc trong khu vực, khi các nhà ngoại giao Việt Nam đặc biệt quan tâm đến quan điểm của Washington về Trung Quốc và các vấn đề ở châu Á. Tổng thống Biden đã ký thỏa thuận vào tháng 9 trong chuyến thăm Việt Nam .

Bộ Ngoại giao không trả lời câu hỏi liệu Bộ có nêu vấn đề phần mềm gián điệp với chính phủ Việt Nam hay không, nhưng cho biết trong một tuyên bố rằng thỏa thuận sẽ mang lại cho Hoa Kỳ một diễn đàn để thảo luận như vậy. Một phát ngôn viên của CNN từ chối trả lời các câu hỏi được gửi qua email về mục tiêu. Không ai trong số các cá nhân mục tiêu được The Post liên hệ cho biết thiết bị của họ đã bị nhiễm virus.

Theo cuộc điều tra, các điệp viên đã sử dụng mạng xã hội X, trước đây gọi là Twitter, để cố gắng lôi kéo các chính trị gia và những người khác truy cập các trang web được thiết kế để cài đặt phần mềm hack có tên Predator, theo cuộc điều tra.

Giống như đối thủ cạnh tranh nổi tiếng Pegasus , Predator là một chương trình giám sát mạnh mẽ và khó phát hiện, có thể bật micrô và camera của iPhone của Apple cũng như các thiết bị chạy trên phần mềm Android của Google, truy xuất tất cả các tệp và đọc tin nhắn riêng tư, ngay cả khi chúng kết thúc. -được mã hóa từ đầu đến cuối.

Predator được phân phối bởi một mạng lưới đang phát triển bao gồm công ty Intellexa của Châu Âu và một công ty liên quan, Cytrox, cả hai đều được Bộ Thương mại Hoa Kỳ bổ sung vào “Danh sách thực thể” vào tháng 7, một chỉ định yêu cầu các doanh nghiệp Hoa Kỳ phải xin giấy phép trước khi kinh doanh với họ. Các quan chức đã hành động theo một mệnh lệnh hành pháp hồi tháng 3 nhằm đưa ra các chính sách nhằm khuyến khích “việc sử dụng phần mềm gián điệp thương mại… phù hợp với sự tôn trọng pháp quyền, nhân quyền cũng như các chuẩn mực và giá trị dân chủ”.

Theo các tài liệu được cung cấp cho hãng tin Mediapart có trụ sở tại Paris và tuần báo Der Spiegel có trụ sở tại Hamburg, các nỗ lực tấn công mới diễn ra sau các cuộc đối thoại kéo dài và chuyển giao công nghệ giữa các cơ quan Việt Nam và các công ty con của những kẻ tạo ra phần mềm gián điệp . Tổ chức Ân xá Quốc tế đã phát hiện ra mức độ của các nỗ lực hack và chia sẻ những phát hiện của mình với The Post và 14 cơ quan truyền thông quốc tế có cuộc điều tra được điều phối bởi Hiệp hội Điều tra Châu Âu, một tập đoàn báo chí.

Donncha Ó Cearbhaill, người đứng đầu Phòng thí nghiệm An ninh của Tổ chức Ân xá, nói với The Post: “Qua tất cả các bằng chứng và tài liệu mà chúng tôi có được, chúng tôi tin rằng Predator đã được Intellexa bán thông qua một số trung gian cho Bộ Công an Việt Nam”. Chính phủ Việt Nam từ chối bình luận.

Việt Nam đã dính líu đến các chiến dịch hack khác, bao gồm cả các chiến dịch chống lại các nhà hoạt động nhân quyền ở các nước khác. Nó cũng đã sử dụng các chương trình phần mềm gián điệp thương mại trước đây. Vào năm 2020, Phòng thí nghiệm Công dân của Đại học Toronto cho biết họ đã phát hiện một chương trình hack của người Việt Nam từ Circles, giống như Cytrox và Intellexa, được thành lập bởi cựu chiến binh hack quân đội Israel và doanh nhân Tal Dilian. Dilian trước đây đã bán Circles cho Francisco Partners, công ty đã kết hợp nó với NSO Group, chủ sở hữu của Pegasus. Francisco Partners đã bán công ty được sáp nhập vào năm 2019.

Giám đốc Dilian, Cytrox, Intellexa và Intellexa Sara Hamou đã không trả lời các câu hỏi từ Cơ quan Hợp tác Điều tra Châu Âu. Trước đây, Dilian từng nói anh bán hàng cho “những người tốt” đôi khi có hành vi không đúng mực.

Một quan chức giấu tên cho biết, chính quyền Biden nhận thấy việc nhắm mục tiêu vào các thành viên Quốc hội là rất đáng lo ngại. Ông nói rằng 50 quan chức Mỹ phục vụ ở nước ngoài được biết trước đây đã từng bị nhắm mục tiêu bằng phần mềm gián điệp thương mại, yếu tố chính dẫn đến sắc lệnh hành pháp hồi tháng 3. Quan chức này cho biết, chiến dịch gần đây minh chứng cho quyết định thêm Cytrox và Intellexa vào danh sách thực thể cùng với NSO Group, được thêm vào năm 2021.

Các nạn nhân Hoa Kỳ dự định trả lời các câu hỏi của The Post đều cho biết họ chưa bao giờ nhìn thấy các liên kết cài đặt chương trình hack hoặc tin rằng họ đã không nhấp vào chúng và không có bằng chứng nào cho thấy nỗ lực hack đã thành công. Nhưng nỗ lực này đã được công khai một cách đáng ngạc nhiên, với các liên kết được đăng bởi một tài khoản ẩn danh trên X trong các câu trả lời cho các tweet của mục tiêu hoặc trong các câu trả lời gắn thẻ các mục tiêu.

Các nhà cung cấp và người mua phần mềm gián điệp hàng đầu hầu như luôn cố gắng giữ bí mật các chiến dịch của họ để tránh hậu quả và sử dụng lại các kỹ thuật và cơ sở hạ tầng. Các nhà điều tra cho biết ngay cả trong trường hợp này, bất kỳ ai nhấp chuột vào cũng chỉ bị nhiễm một công cụ ở giai đoạn đầu nhằm sàng lọc những nạn nhân ngoài ý muốn.

X không bình luận khi được hỏi về chiến dịch.

Tài khoản độc hại trên X có tên @Joseph_Gordon16. Nó đã xóa nhiều tweet trong vòng một hoặc hai ngày, có khả năng tránh bị phát hiện. Tài khoản này đã biến mất hoàn toàn trong những tuần gần đây, sau khi các nhà báo bắt đầu hỏi các giám đốc điều hành của Cytrox và Intellexa về nó.

Nhà nghiên cứu John Scott-Railton của Citizen Lab cho biết: “Rõ ràng là một khách hàng của Predator đang trong quá trình học hỏi một cách đau đớn, việc khai thác trên Twitter là một ý tưởng tồi tệ ” . “Thực tế là điều đó thậm chí có thể xảy ra chứng tỏ Predator vẫn tiếp tục tấn công những kẻ điều hành liều lĩnh.”

Cuộc điều tra Predator Files của EIC cho thấy các công ty bán Predator cũng cung cấp khả năng lây nhiễm các thiết bị thông qua mạng không dây WiFi và thông qua các trang web hoặc mạng viễn thông dưới sự kiểm soát của quốc gia.

Các dự luật đang được xem xét tại Quốc hội và các quốc gia khác nhằm cố gắng giám sát chặt chẽ hơn ngành công nghiệp phần mềm gián điệp sau khi các hành vi lạm dụng tràn lan đã bị phát hiện ở Mexico, Hy Lạp, Ả Rập Saudi và các nơi khác . Trong khi các công ty như Cytrox và NSO Group nói rằng họ chỉ bán cho chính phủ và cấm lạm dụng, khách hàng của họ đã sử dụng công cụ gián điệp để chống lại các nhà hoạt động bất bạo động, nhà báo và nhân vật chính trị. NSO cho biết họ đã chấm dứt hợp đồng với khách hàng vì nhắm mục tiêu không đúng.

Cả Predator và Pegasus đều có thể được phân phối theo những cách yêu cầu mục tiêu phải nhấp chuột, như trong trường hợp này hoặc không có tương tác, đòi hỏi kiến thức và khai thác lỗ hổng bảo mật chưa được các nhà sản xuất điện thoại phát hiện hoặc chưa được sửa bằng một phần mềm bảo mật. cập nhật phần mềm. Những hoạt động khai thác đó có thể tốn hàng triệu đô la để phát triển hoặc mua, đó là một lý do khác khiến các vụ hack thường được dành riêng cho các mục tiêu có giá trị cao nhất và được giữ bí mật.

Thực hiện theo mẹo từ Google, vốn lần đầu tiên phát hiện ra chiến dịch vào cuối tháng 5, Citizen Lab đã tìm thấy nửa tá câu trả lời về X có thể dẫn đến lây nhiễm. Scott-Railton cho biết các liên kết này dẫn đến các trang web kết nối với các trang đã cài đặt Predator trước đó, bao gồm cả nỗ lực gần đây nhằm hack điện thoại của một ứng cử viên tổng thống đối lập ở Ai Cập.

Tổ chức Ân xá cho biết họ đã tìm thấy 59 câu trả lời và tweet gắn thẻ các mục tiêu trên khắp thế giới có chứa liên kết này, trong đó có hơn chục bài nhắm vào người dân ở Hoa Kỳ. Nó đã chia sẻ những phát hiện của mình với các phương tiện truyền thông.

Ngoài McCaul và Murphy, các thành viên Quốc hội bị nhắm tới còn có Thượng nghị sĩ Hoa Kỳ John Hoeven (RN.D.) và Gary Peters (D-Mich.). Ngay cả khi họ đã nhấp vào liên kết, họ có thể không bị nhiễm virus nếu họ làm như vậy từ một chiếc điện thoại được thiết lập ở Hoa Kỳ; một số người tạo ra phần mềm gián điệp, đặc biệt là NSO Group, cho biết các công cụ của họ được thiết kế để không hoạt động với các điện thoại có số của Hoa Kỳ. Theo Citizen Lab, Chế độ khóa tùy chọn của Apple, vốn hạn chế một số chức năng của iPhone, cho đến nay đã chặn nhiều phương pháp được sử dụng để đưa Predator đến các mục tiêu. Tuy nhiên, điều đó không đảm bảo cho tương lai và một số bệnh nhiễm trùng có thể đã xảy ra mà không bị phát hiện.

Leslie Shedd, phát ngôn viên của McCaul, cho biết nghị sĩ này không quản lý các tài khoản mạng xã hội của riêng mình và sẽ không nhìn thấy dòng tweet nhắm mục tiêu. Cô nói thêm rằng những nhân viên điều hành tài khoản Twitter của anh ấy sẽ không nhấp vào liên kết.

Một trợ lý của Murphy xác nhận rằng Google đã thông báo cho văn phòng của ông về nỗ lực nhắm mục tiêu nhưng nói rằng không ai trong văn phòng nhấp vào liên kết “theo hiểu biết tốt nhất của chúng tôi”.

Văn phòng của Peters cho biết trong một tuyên bố rằng họ biết về liên kết nhưng không tin rằng nó đã bị nhắm mục tiêu hoặc bị xâm phạm.

Kami Capener, phát ngôn viên của Hoeven, cho biết “Chúng tôi chưa được biết về một cuộc tấn công bằng phần mềm gián điệp nhằm vào văn phòng của chúng tôi.”

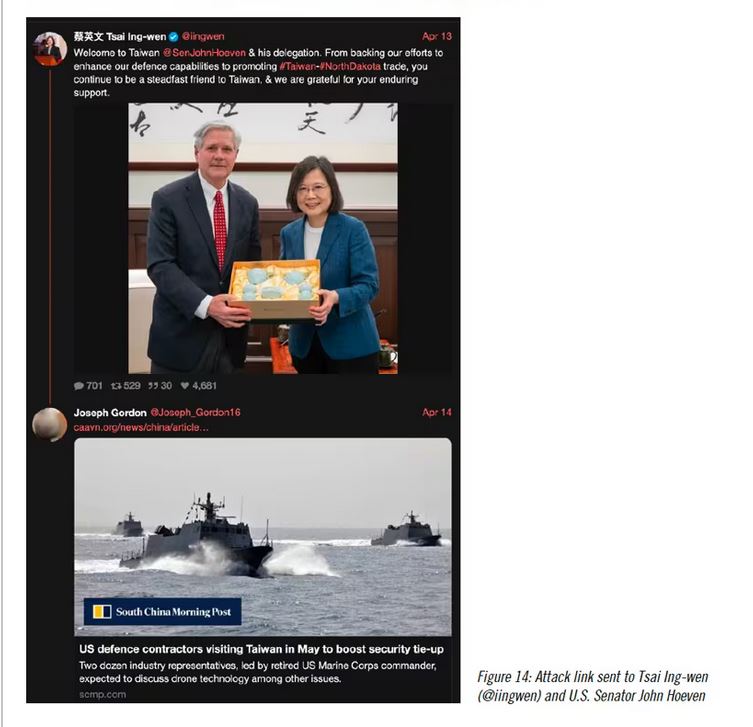

Một ảnh chụp màn hình cho thấy vào ngày 14 tháng 4, vài giờ sau khi Hoeven gặp Tổng thống Đài Loan Thái Anh Văn và tổng thống Đài Loan đăng thông tin về việc này trên X, tài khoản Joseph Gordon đã trả lời, trích dẫn những gì họ nói là một bài báo có liên quan. “Các nhà thầu quốc phòng của Hoa Kỳ đến thăm Đài Loan vào tháng 5 để tăng cường hợp tác an ninh”, bài báo dường như được đăng trên tờ South China Morning Post. Nhưng liên kết do tài khoản X gửi đã dẫn đến một trang web mạo danh có thể đã cài đặt Predator, Tổ chức Ân xá cho biết và nói thêm rằng cả Hoeven và Tsai đều sẽ nhận được liên kết.

Citizen Lab cho biết vào cuối tuần ngày 30 tháng 9, sau khi liên hệ với các phóng viên, hơn một nửa số máy chủ đang hoạt động của Cytrox để phân phối phần mềm gián điệp đã bị ngừng hoạt động. Scott-Railton nói: “Tôi mô tả đây là một sự đóng cửa triệt để.

Một người quen thuộc với cuộc điều tra của Google, phát biểu với điều kiện giấu tên để tránh bị nhắm mục tiêu, cho biết các tin tặc có thể đã chọn gửi các liên kết công khai tới một thành viên Quốc hội hoặc các mục tiêu cấp cao khác vì liên kết như vậy có vẻ ít đáng ngờ hơn. hơn là một tin nhắn văn bản hoặc email bất ngờ. Ngoài ra, bản xem trước của liên kết xuất hiện trong tweet có thể khiến nó trông chân thực hơn.

Nhưng Scott-Railton cho biết ông nghĩ những nỗ lực này có thể được thực hiện bởi một người có ít kinh nghiệm. Trong một bài đăng sắp tới, Citizen Lab viết: “Chúng tôi tin rằng việc nhắm mục tiêu bằng cách sử dụng phần mềm gián điệp đánh thuê liên kết 1 cú nhấp chuột qua các bài đăng công khai là khá hiếm vì nguy cơ bị phát hiện và lộ thông tin đáng kể, cũng như khả năng liên kết được thu thập thông tin và do bên hoặc dịch vụ nhấp nhầm.”

Kỹ thuật tương tự đã được sử dụng trên Twitter ở Kenya vào năm 2015, nhắm mục tiêu vào một ứng cử viên chính trị, nhưng cả Google và Citizen Lab đều không thể xác định được một cuộc tấn công công khai tương tự trong những năm qua. Meta cho biết họ đã phát hiện các bình luận công khai có liên kết đến phần mềm gián điệp mạnh mẽ trên nền tảng của mình, nhưng không phải của những kẻ tấn công hàng đầu quốc gia.

Theo một người quen thuộc với công việc của Google , ngoài việc vạch trần nhiều khách hàng Predator hơn, cuộc điều tra về chiến dịch ở Việt Nam còn tiết lộ ít nhất một cách tấn công điện thoại mới, kết quả là đã được khắc phục.

Nhóm Google đã thử truy cập các liên kết nguy hiểm từ nhiều thiết bị thử nghiệm và có thể lây nhiễm phần mềm độc hại giai đoạn đầu vào điện thoại Android. Người này cho biết, sự lây nhiễm đó xuất phát từ một lỗ hổng chưa được biết đến trước đó trong trình duyệt web Chrome mà Google đã nghiên cứu và vá trong vòng vài ngày.

Nhóm phân tích mối đe dọa của Google, chuyên về các cuộc tấn công nghiêm trọng nhất, đã phát hiện ra chiến dịch này vào ngày 23 hoặc 24 tháng 5, khoảng một ngày sau khi một liên kết đáng ngờ được đăng. Ngoài việc bắt đầu cuộc điều tra riêng, nhóm đã thông báo cho X và Citizen Lab.

Các mục tiêu rõ ràng, bao gồm cả những mục tiêu ở Hạ viện và Thượng viện, sẽ nhận được thông báo từ Google bắt đầu từ tháng 6 cho biết rằng một nỗ lực tấn công cấp quốc gia đã bị phát hiện. Những cảnh báo đó được đưa ra hàng tháng và không xác định được phương pháp hoặc thủ phạm có thể xảy ra.

Mối quan hệ giữa Việt Nam và Hoa Kỳ, từng là đối thủ, đã ấm lên trong những năm gần đây, nhưng mối quan hệ đối tác được nâng cấp mà Biden ký tại Hà Nội vào tháng 9 là một sự thay đổi đáng kể. Chính quyền Biden đã coi việc ký kết “quan hệ đối tác chiến lược toàn diện” với Việt Nam là ưu tiên hàng đầu và hiệp định này đã đặt Washington ngang hàng với Bắc Kinh và Moscow trong hệ thống phân cấp quan hệ quốc tế của Hà Nội.

Việt Nam vẫn giữ mối quan hệ sâu sắc với Trung Quốc, một cường quốc ******** cũng đi theo chủ nghĩa tư bản do nhà nước điều hành. Nhưng Hà Nội đã phản đối các tuyên bố chủ quyền của Trung Quốc trên Biển Đông và tỏ ra cởi mở với những người bạn mới. Thỏa thuận mới sẽ giúp Hoa Kỳ đa dạng hóa chuỗi cung ứng ngoài Trung Quốc, trong đó các công ty công nghệ Mỹ cho thấy sẵn sàng đầu tư vào sản xuất chất bán dẫn tiên tiến tại Việt Nam. Google quan tâm đến việc đầu tư và Apple đang tăng cường sản xuất MacBook và các phần cứng khác tại quốc gia này.

Nỗ lực làm sâu sắc hơn mối quan hệ với Washington có lẽ sẽ khiến cho quan điểm sâu sắc của Mỹ về Trung Quốc và Đài Loan trở nên quan trọng đối với Việt Nam. Các nhân viên cho biết, các nhà lập pháp cấp cao có ủy ban quốc hội là đầu mối vận động hành lang và liên lạc với Nhà Trắng, Bộ Ngoại giao và Bộ Quốc phòng sẽ là mục tiêu đương nhiên. Các nhà phân tích tại các viện nghiên cứu thường xuyên tiếp xúc gần gũi với những người ra quyết định cũng vậy.

Tổ chức Ân xá xác định rằng một chuyên gia châu Á tại Quỹ Marshall Đức của Hoa Kỳ đã bị tài khoản Joseph Gordon nhắm tới, cùng với Sáng kiến Minh bạch Hàng hải Châu Á tại Trung tâm Nghiên cứu Chiến lược và Quốc tế, một tổ chức tư vấn có trụ sở tại Washington. Người phát ngôn CSIS Andrew Schwartz cho biết: “Chúng tôi đã kiểm tra và không thấy bằng chứng nào cho thấy những nỗ lực xâm nhập mạng của chúng tôi đã thành công”. “Những nỗ lực là điều bình thường do tính chất công việc của chúng tôi.” Quỹ Marshall của Đức từ chối bình luận.

Tổ chức Ân xá kết luận rằng tài khoản của Joseph Gordon “đã hành động thay mặt cho chính quyền Việt Nam hoặc các nhóm lợi ích”. Google cho biết cơ sở hạ tầng kỹ thuật mà Tổ chức Ân xá đang theo dõi “có liên quan đến một tổ chức chính phủ ở Việt Nam”.

Theo các nhà điều tra của Meta, công ty mẹ của Facebook, một tài khoản Facebook có nhãn Anh Trâm, nhắm vào người nói tiếng Việt, được liên kết với một số trang Predator tương tự. Họ nói rằng họ đã liên kết hoạt động này với các nỗ lực lây nhiễm Predator trước đó. Tài khoản gần đây đã bị xóa.

Các nhà nghiên cứu cho biết các cuộc tấn công vụng về của Predator cho phép họ xác định các quốc gia khách hàng mới và các vectơ tấn công. Tổ chức Ân xá cho biết họ tìm thấy các chỉ số kỹ thuật mới của khách hàng, mục tiêu hoặc cả hai ở Việt Nam, Indonesia, Ai Cập, Madagascar, Kazakhstan, Sudan, Mông Cổ và Angola. Nghiên cứu trước đây của Citizen Lab đã chỉ ra bốn quốc gia đầu tiên và Ả Rập Saudi, Oman, Hy Lạp, Serbia, Armenia, Đức, Colombia, Philippines, Bờ Biển Ngà và Trinidad và Tobago

Hạ nghị sĩ Hoa Kỳ Jim Himes, một đảng viên Đảng Dân chủ Connecticut trong Ủy ban Tình báo, cho biết bản thân nỗ lực theo dõi các đồng nghiệp của ông không có gì đáng ngạc nhiên. Nhưng ông nói rằng đó là một lời nhắc nhở chua chát rằng những nỗ lực quản lý phần mềm gián điệp cao cấp đang tiến triển chậm hơn khả năng sử dụng nó của các quốc gia.

Himes, người có một dự luật đang được xem xét tại Hạ viện, cho biết: “Rất có khả năng công nghệ này có thể được phát triển nhanh hơn khả năng của chúng tôi trong việc phát hiện nó như một mối đe dọa và đưa nhà sản xuất nó vào danh sách thực thể”. quan chức Mỹ.

Himes nói: “Chúng tôi khá khó chịu khi phải lo lắng về các quốc gia mà chúng tôi thường không lo lắng”, đồng thời cho biết thêm rằng Hoa Kỳ và các nước lớn khác cũng theo dõi thông qua phần mềm khó phát hiện. “Chúng tôi làm điều này, nhưng nó phải chịu sự giám sát rất lớn, thường phù hợp với các giá trị của chúng tôi, đó là những giá trị tốt.”

Các tài liệu mà Mediapart thu được cho thấy Bộ Công an Việt Nam đã ký một thỏa thuận về “giải pháp lây nhiễm” với một công ty thuộc Liên minh Intellexa vào năm 2020. Thỏa thuận kéo dài hai năm, được các giám đốc điều hành của Intellexa gọi là “AnglerFish”, đã đưa vào 5,6 triệu euro hay gần 6 triệu USD. Các tài liệu sau đó chỉ ra rằng phần mở rộng đã được thảo luận cho “Blue Arrow”, một thương hiệu Intellexa được sử dụng để tiếp thị Predator.

Các tài liệu cũng đặt ra câu hỏi về tính hiệu quả của quy định về phần mềm gián điệp của Liên minh Châu Âu. Các nhà quản lý từ công ty Nexa của Pháp và công ty chị em Advanced Middle East Systems có trụ sở tại Dubai, vốn là một phần của Liên minh Intellexa từ ít nhất 2019 đến 2021, đã sắp xếp việc bán Predator cho Việt Nam, các tài liệu cho thấy .

Năm 2018, nhân viên của Nexa đã thảo luận về những khó khăn trong việc vận chuyển công nghệ giám sát để trình diễn trực tiếp tới Việt Nam mà không có giấy phép sử dụng kép bắt buộc. Sau đó, một trong những giám đốc điều hành của công ty đề nghị mang công nghệ này vào hành lý xách tay. “Chúng tôi đã làm điều đó nhiều lần,” anh viết.

Khi một thỏa thuận kết thúc hai năm sau đó, một giám đốc điều hành của Nexa đã thông báo điều đó trong một cuộc trò chuyện và Dilian đã trả lời “Wooow!!!!” Các quan chức Pháp trong đó có một thành viên Nghị viện châu Âu sau này sẽ trở thành mục tiêu tấn công của Predator của Việt Nam.

Nexa, công ty cũng cung cấp dịch vụ tình báo Pháp, từ chối trả lời các câu hỏi về các thỏa thuận cụ thể với Việt Nam nhưng nói với EIC rằng họ tôn trọng “tất cả các quy định hiện hành” quản lý việc xuất khẩu phần mềm gián điệp. Nexa cho biết họ đã ngừng bán phần mềm gián điệp tấn công như Predator vào quý 3 năm 2021.

“Trường hợp này cho thấy cơ chế quản lý của EU đang thất bại trong việc ngăn chặn phần mềm gián điệp mạnh mẽ được phát triển, tài trợ và xuất khẩu từ châu Âu trên toàn cầu,” Ó Cearbhaill nói. “Rõ ràng là Intellexa đã sẵn sàng bán Predator cho các chính phủ có lịch sử lạm dụng các công cụ giám sát mạng để theo dõi những người bất đồng chính kiến, chính trị gia hoặc nhà hoạt động vô tội.”